Compétence B3

Maîtriser et appliquer les techniques d’analyse business

- Quoi :

Cette compétence implique l'utilisation de méthodologies d'analyse business pour évaluer les forces, les faiblesses, les opportunités et les menaces (SWOT) ainsi que l'environnement politique, économique, socioculturel, technologique, écologique et légal (PESTEL) d'un projet ou d'une entreprise.

- Comment :

Pour le projet KOLOKA, j'ai réalisé à la fois une analyse SWOT et une analyse PESTEL. Ces analyses m'ont permis d'identifier les principaux facteurs internes et externes qui pourraient influencer le succès du projet.

SWOT : J'ai examiné les forces telles que l'interface utilisateur intuitive et les fonctionnalités distinctives planifiées, ainsi que les faiblesses comme le budget limité et le manque d'expérience dans le secteur immobilier. J'ai également pris en compte les opportunités offertes par le marché et les menaces potentielles, telles que la concurrence et les changements réglementaires.

| Forces | Faiblesses |

|---|---|

| - Interface utilisateur intuitive | - Budget limité en ressources |

| - Fonctionnalités de matching avancées | - Manque d'expérience dans le secteur immobilier |

| - Sécurité et vérification des profils | - Dépendance aux technologies spécifiques |

| - Réseau social intégré | - Capacités limitées de marketing et de promotion |

| - Compétences clés en informatique de gestion | - Gestion de projet et coordination d'équipe |

| - Fonctionnalités distinctives planifiées | - Limites de connaissances techniques |

| - Engagement pour une UX supérieure | - Défis en conception d'UX/UI |

| - Ressources limitées pour support et maintenance | |

| Opportunités | Menaces |

| ------------------------------------------------ | -------------------------------------------------- |

| - Tendances du marché favorables à la colocation | - Concurrence d'une entreprise allemande |

| - Intégration de technologies émergentes | - Changements dans la réglementation des données |

| - Partenariats avec le secteur public et privé | - Dépendance des utilisateurs aux données perso |

| - Utilisation des réseaux sociaux pour la promo | - Évolution des tendances immobilières |

| - Cybermenaces et sécurité des données | |

| - Concurrence locale | |

| - Fluctuations économiques | |

| - Évolution des attentes des utilisateurs | |

| - Problèmes juridiques ou de responsabilité |

PESTEL : Mon analyse PESTEL a couvert des facteurs tels que les réglementations gouvernementales, les conditions économiques, les tendances socioculturelles et les innovations technologiques. J'ai également pris en compte les aspects écologiques et légaux qui pourraient affecter le projet.

| Politique | Économique |

|---|---|

| - Réglementations gouvernementales sur le logement | - Conditions économiques et marché immobilier |

| - Vie privée et protection des données | - Subventions pour innovation et startups |

| - Politiques de logement étudiant | - Taux d'intérêt et crédit immobilier |

| Socioculturel | Technologique |

|---|---|

| - Tendances démographiques et de colocation | - Innovations technologiques dans le matching |

| - Attitudes envers l'éducation et la colocation | - Sécurité des plateformes en ligne |

| - Diversité culturelle et inclusion | - Développement d'applications mobiles |

| Écologique | Légal |

|---|---|

| - Normes écologiques et durabilité | - Lois sur le logement et la location |

| - Conscience environnementale | - Réglementations sur la non-discrimination |

| - Impact des changements climatiques | - Conformité aux réglementations de protection des données |

- Pourquoi :

Maîtriser ces techniques est crucial pour comprendre en profondeur les divers aspects qui influencent un projet ou une entreprise. Cela permet d'élaborer des stratégies informées, de minimiser les risques et de maximiser les opportunités.

- Application pratique :

En appliquant ces analyses à KOLOKA, j'ai pu fournir des insights précieux pour la planification stratégique. Ces analyses ont aidé l'équipe à identifier les domaines clés sur lesquels se concentrer, à anticiper les défis potentiels et à tirer parti des opportunités disponibles pour le succès du projet.

- Réflexion personelle :

Réaliser les analyses SWOT et PESTEL pour KOLOKA a été une expérience enrichissante et révélatrice. Elle m'a enseigné l'importance de la rigueur et de la perspicacité dans l'analyse business. J'ai appris que pour naviguer avec succès dans le monde des affaires, il faut non seulement une compréhension approfondie de son entreprise mais aussi une connaissance claire de l'environnement externe dans lequel elle opère. Ces analyses m'ont permis de voir comment des facteurs divers et interconnectés peuvent influencer une entreprise, soulignant l'importance de la pensée stratégique et holistique dans la prise de décision. Cette expérience a renforcé ma conviction que de bonnes décisions en affaires sont le résultat d'une analyse complète et bien informée, et m'a motivé à continuer à développer mes compétences en analyse stratégique pour de futurs projets.

Connaître les principes de la gestion des risques

- Quoi :

Cette compétence implique la compréhension des principes fondamentaux de la gestion des risques, notamment l'identification, l'analyse, l'évaluation et la mitigation des risques potentiels dans un projet ou une organisation.

- Comment :

Lecture individuelle (LI) sur l'analyse des risques : J'ai approfondi ma compréhension des principes de gestion des risques en étudiant l'analyse des risques. Cela m'a permis de saisir les méthodes pour identifier et évaluer les risques dans différents contextes.

Extrait de la LI sur la gestion des risques

Extrait de la LI sur la gestion des risques

Session de formation (SF) - Cybersécurité infrastructure : À travers cette session, j'ai exploré les risques spécifiques liés à la cybersécurité dans les infrastructures informatiques. J'ai appris comment les vulnérabilités peuvent être identifiées et atténuées pour protéger les systèmes et les données.

Extrait de la SF sur la sécurité infrastructure

Extrait de la SF sur la sécurité infrastructure

LI sur la Cybersécurité : Cette lecture m'a fourni une compréhension approfondie des risques en cybersécurité, notamment sur la manière de les gérer et de minimiser leur impact sur les organisations.

Extrait de la LI sur la cyberéscurité le point 3.3

Extrait de la LI sur la cyberéscurité le point 3.3

- Pourquoi :

La connaissance de la gestion des risques est essentielle dans le domaine de l'informatique de gestion, car elle permet d'anticiper et de préparer des stratégies pour faire face à des événements inattendus, minimisant ainsi les impacts négatifs sur les projets et l'entreprise.

- Application pratique :

Pour un projet comme KOLOKA, j'aurais appliqué ces principes en réalisant une analyse des risques spécifique au projet. Cela aurait inclus l'identification des risques potentiels liés à la cybersécurité, comme les attaques de phishing ou les failles de sécurité des données. J'aurais ensuite évalué ces risques en termes de probabilité et d'impact, et développé des stratégies pour les atténuer, telles que le renforcement des protocoles de sécurité et la formation régulière des utilisateurs sur les bonnes pratiques de cybersécurité.

- Réflexion personelle :

L'étude de la gestion des risques a été une révélation pour moi, surtout dans le contexte de l'informatique de gestion. J'ai appris que la gestion des risques va au-delà de la simple réaction aux problèmes ; elle représente une démarche proactive, axée sur la planification et la préparation. Cette approche proactive est fondamentale pour assurer la sécurité, la fiabilité et le succès de projets tels que KOLOKA. Elle m'a enseigné l'importance de toujours anticiper, de penser à l'avance aux défis potentiels et de développer des mesures efficaces pour y faire face. Cette compréhension a renforcé ma détermination à intégrer systématiquement la gestion des risques dans mes futurs projets. Je reconnais désormais que la préparation adéquate et une stratégie efficace de gestion des risques sont essentielles pour assurer la stabilité et la sécurité dans le domaine dynamique et parfois imprévisible de l'informatique de gestion.

Appliquer les principes de sécurité dans le système d’information de l’entreprise (Sécurité des annuaires, Sécurité de l’infrastructure)

- Quoi :

Cette compétence couvre l'application des principes de sécurité informatique pour protéger les systèmes d'information d'une entreprise contre les menaces et les vulnérabilités. Elle inclut la sécurisation des annuaires et de l'infrastructure informatique.

- Comment :

- LI sur nextAuth : J'ai suivi des cours en ligne sur YouTube pour comprendre les principes fondamentaux de la sécurité des systèmes d'information. En parallèle, j'ai pratiqué en utilisant nextAuth pour renforcer la sécurité dans les applications web.

Extrait de la LI sur nextAuth

Extrait de la LI sur nextAuth

- Configuration de nextconfig.js pour KOLOKA : Pour le projet KOLOKA, j'ai configuré le fichier nextconfig.js, en y intégrant des pratiques de sécurité avancées pour protéger l'application contre les vulnérabilités courantes.

const nextConfig = {

reactStrictMode: true,

output: 'standalone',

}

module.exports = {

images: {

dangerouslyAllowSVG: true,

contentDispositionType: 'attachment',

contentSecurityPolicy: "default-src 'self'; script-src 'none'; sandbox;",

remotePatterns: [

{

protocol: 'https',

hostname: 'koloka-s3.s3.eu-west-3.amazonaws.com',

},

{

protocol: 'https',

hostname: 'images.unsplash.com',

},

{

protocol: 'https',

hostname: 'tailwindui.com',

}

],

},

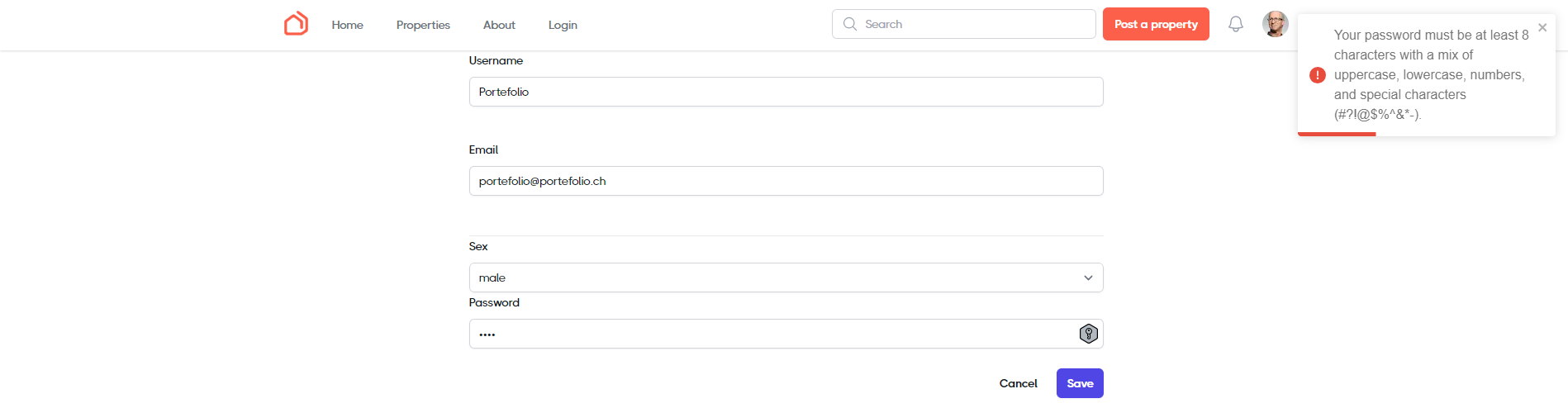

}- Utilisation de REGEX pour les mots de passe dans KOLOKA : J'ai implémenté des expressions régulières (REGEX) pour renforcer la sécurité des mots de passe dans l'application KOLOKA, garantissant ainsi que les mots de passe respectent des normes de sécurité élevées.

Mise en place du regex sur l'application Koloka

Mise en place du regex sur l'application Koloka

- Session de Formation sur la Cybersécurité de l'infrastructure : J'ai participé à une session de formation spécifique sur la cybersécurité de l'infrastructure, me permettant de comprendre et d'appliquer les exigences de sécurité au niveau de l'infrastructure informatique.

Table des matières de la SF sur la sécurité infrastructure

Table des matières de la SF sur la sécurité infrastructure

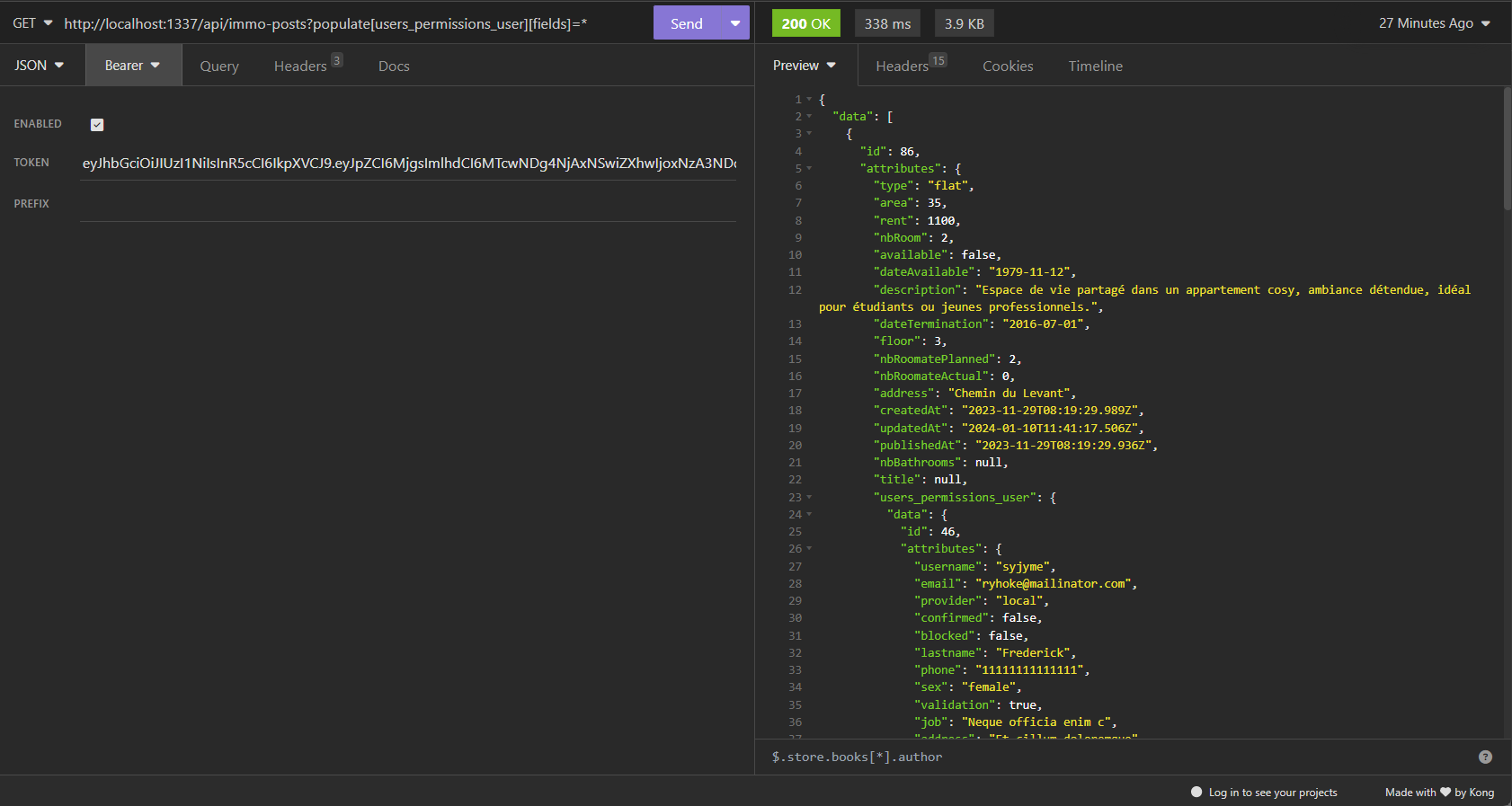

- Identification faille API : Lors du développement du projet Koloka, j'ai entrepris une analyse de sécurité approfondie de notre API. Cette démarche a révélé des vulnérabilités cruciales, notamment l'exposition d'informations sensibles qui ne devraient normalement pas être accessibles.

Identification faille sur notre API

Identification faille sur notre API

- Pourquoi :

L'application de ces principes de sécurité est vitale pour protéger les informations sensibles et les actifs numériques de l'entreprise. Elle aide à prévenir les violations de données, les attaques de cybersécurité et les autres menaces numériques.

- Application pratique :

En appliquant ces connaissances et compétences dans le cadre du projet KOLOKA et à travers mes formations, j'ai contribué à la création d'une infrastructure informatique plus sûre et fiable. Ces pratiques de sécurité ont joué un rôle essentiel dans la protection des données des utilisateurs et dans la prévention des intrusions non autorisées.

- Réflexion personnelle :

En me formant et en appliquant les principes de sécurité informatique, j'ai compris l'importance capitale de la sécurité dans tout projet numérique. Chaque étape prise pour sécuriser une application, qu'il s'agisse de la configuration de serveurs ou de la mise en place de politiques de mot de passe robustes, contribue à construire un environnement numérique sûr et fiable. Cette expérience m'a appris qu'une bonne pratique de sécurité ne se résume pas à des mesures isolées ; elle nécessite une approche intégrée et une vigilance constante. Cette prise de conscience m'a encouragé à rester à jour avec les dernières tendances et pratiques en matière de cybersécurité, reconnaissant que c'est un domaine en évolution rapide qui exige une attention et un apprentissage continus pour protéger efficacement les systèmes d'information de l'entreprise.